東京大神宮とか詐欺メールとか

昨日NHKの『首都圏情報 ネタドリ!』を見て思ったんですが、都内で最初にオミクロンのクラスターになった『東京大神宮』を取材していました、なんとなく頭の片隅に東京の神社でクラスター発生くらいは覚えてたけど、改めて『東京大神宮』ってどこにあるの?名前的に歴史はないよね?って会話を家族でしてて、ちなみにキーボードで「toukyoudai」って入力してると「東京大空襲」の方が打ち慣れている事に気付きます

東京大神宮

要は大隈重信邸跡に落成した皇大神宮遙拝殿が起源で元は『日比谷大神宮』

場所は飯田橋、横浜に居ると皇居の北側って行かないから全く分からない、中央線の駅の位置関係が今一分からない、行けって言われたら行けるけど地図が頭に入って無いので俯瞰で見られないっていう話ね

なんとなく予感はしてたけど『遙拝殿』って何なのよ!って思って検索すると、各地の遙拝殿が出てくる、Googleは忖度なの?「遙拝殿」とは何かを調べてるのに「遙拝殿とは」ってしないと教えてくれないw

遥か彼方から拝む為の建物のこと、読みは"ようはいでん"

東京大神宮は皇大神宮(伊勢神宮の内宮のこと)の遙拝殿

私は伊勢神宮の成り立ちがうさん臭すぎて無理、まだ出雲大社なら少しは理解できるけど

象徴天皇になった時点で天皇が各種儀式をするのは別に構わないけど、毎年仕事始めに内閣総理大臣と農林水産大臣が公式参拝するっていうのは明確な憲法違反

神話から始まる事にしてる神社が国家神道の総本山ってアニメかな?なろう小説?

wikipediaにも載ってるけど、ヤマトの国ってもっと西でしょ?なんで突然伊勢なの?前方後円墳さえ無いっていうもう設定ゆるすぎ、天皇の権威を示すのが目的だった神社なんだから前方後円墳くらい作っとけよw

詐欺メール

メアドが流出するのはもう防ぎようが無いのでメーラーで迷惑メールの削除とかを自動化させてるんだけど、それは私が情強だからwでぼーっとOSデフォルトのメーラーを使っている人には防げないかもねって思ってて

レンタルサーバを借りていてドメイン3つ運用してるのでメアドは作り放題なんだけど、一番長く使っている物はもう20年近く、各サイトでメアド変えるの面倒なので、受信振り分け機能が強力なメーラーを使っているというわけで詐欺メールに引っかかる事はないんだけど、こういうのに注意って言うのを載せておきます

使っているメーラーは『秀丸メール』という物です

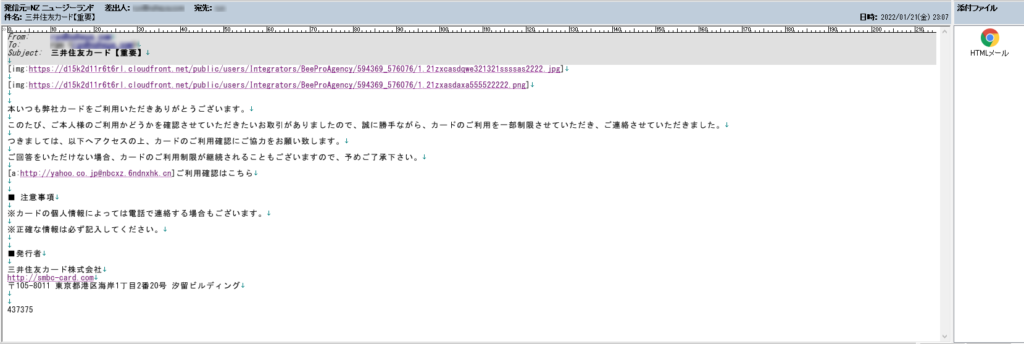

1.三井住友カード、ちなみに私のメインバンクは信用金庫と浜銀です

秀丸メールの初期設定はHtmlメールを表示しないとなっているので、画像等はすべてurlだけが表示されています、こうする事でメールに仕掛けられているワームを防ぐことが出来ます

また、メールヘッダーに送信国を表示する設定、これはニュージーランドです、この時点で偽物です

一番気を付けなきゃいけないのは【[a:http://yahoo.co.jp@ujnxa.vph2is9.cn]ご利用確認はこちら】この1文、urlの最後を見てください【.cn】ってなってるでしょ?中華人民共和国に割り当てられているドメインですし、三井住友カードの問い合わせ窓口なのにyahooだったりもうやる気ないでしょ?でもこれをHtmlメールで見ると表示されているのは【ご利用確認はこちら】だけなので騙されます

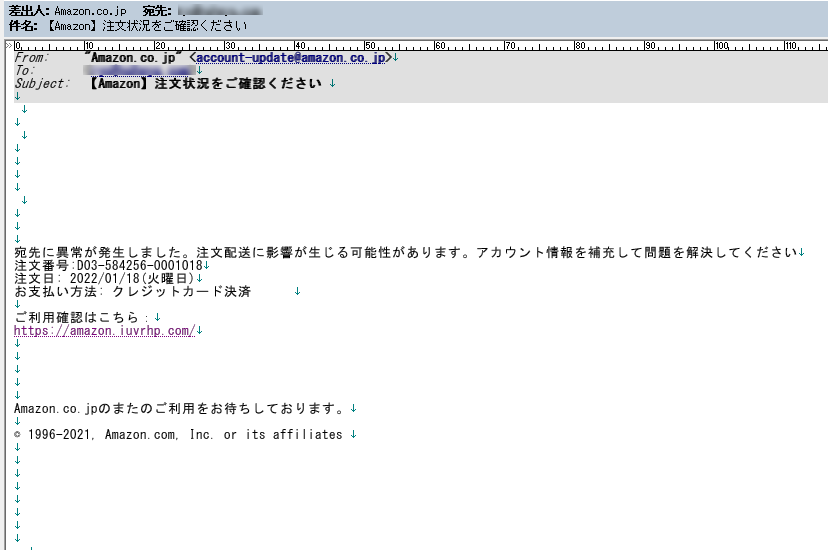

2.Amazon注文

これは解りやすいですね【ご利用確認はこちら:https://amazon.iuvrhp.com/】urlが丸見えですね、真ん中に怪しい文字列ありますね、ちなみにAmazo Japanの正式なurlは【https://www.amazon.co.jp/】です、トップレベルドメインは【co.jp】で【.com】ではありません、頭の【amazon】ではなく後ろを見る癖を付けましょう

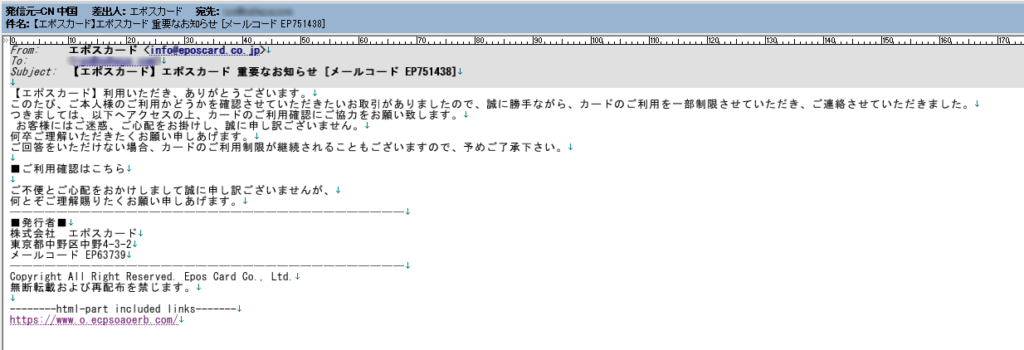

3.エポスカード

これはクリックを催促させる騙しリンクはありません、でも内容がカードを止めるという物なので焦って最下部にあるurlをクリックさせようとする誘導になってます

【https://www.o.ecpsoaoerb.com/】ぱっと見エポスっぽいよねwでもエポスカードの正式なurlは【https://www.eposcard.co.jp】ドメイン名を見れば一目瞭然、送信元も中国だしね

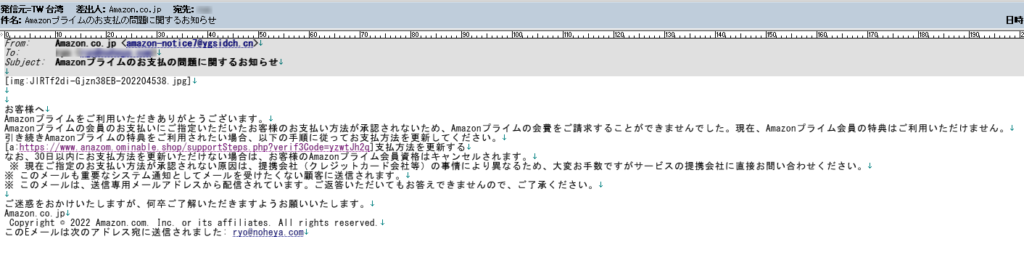

4.アマプラ支払い

見るからにスッカスカで偽物だってわかるのですがそれでも焦る人は居るもので

【[a:https://www.anazom.ominable.shop/supportSteps.php?verif3Code=yzwtJh2q]支払方法を更新する】正式なAmazon Japanのurlは【https://www.amazon.co.jp/】です

urlの読み方ですが、最初は【http://】や【https://】が付きますが、前者の【http://】はセキュリティがかかっていないサイト【https://】はセキュリティがかかっているサイトなので、金銭が絡む場合は【https://】が正解、次のwwwはPCで言うフォルダの名前、正式な方では【amazon.co.jp】がドメイン名【co.jp】で組織や国が判別できます【co.jp】は日本国内に法人登記されている企業でしか取得できないドメインです

偽物はと言うと【www.amazon】までがPCで言うフォルダ名、ドメイン名は【ominable.shop】です

【https://】から【ominable.shop/】まで【//】から【/】の間にドメイン情報が書かれています、それ以降はサイトに対する命令なので偽物探しでは無視して良い情報です

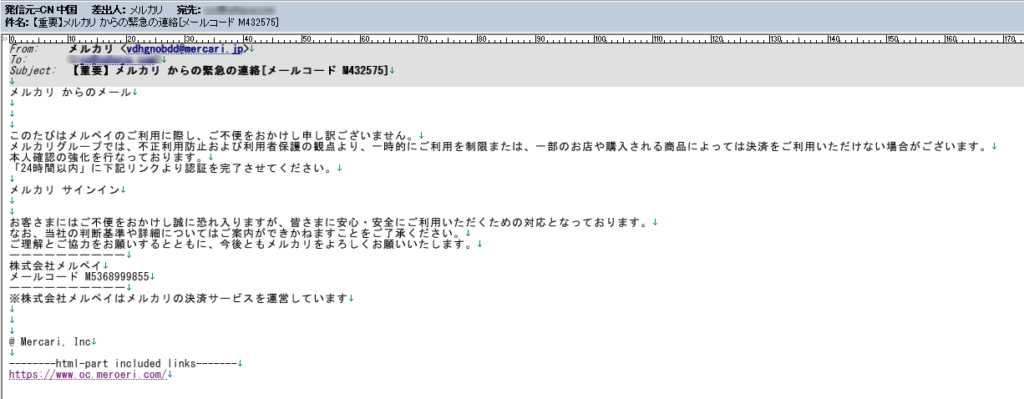

5.メルカリ、私はメルカリ使ってないのでアカウント自体がありません

これもエポスカードと一緒ですね【https://www.oc.meroeri.com/】メルカリっぽいurlですが正式な物は【https://jp.mercari.com/】偽物は"めろえり"ですね

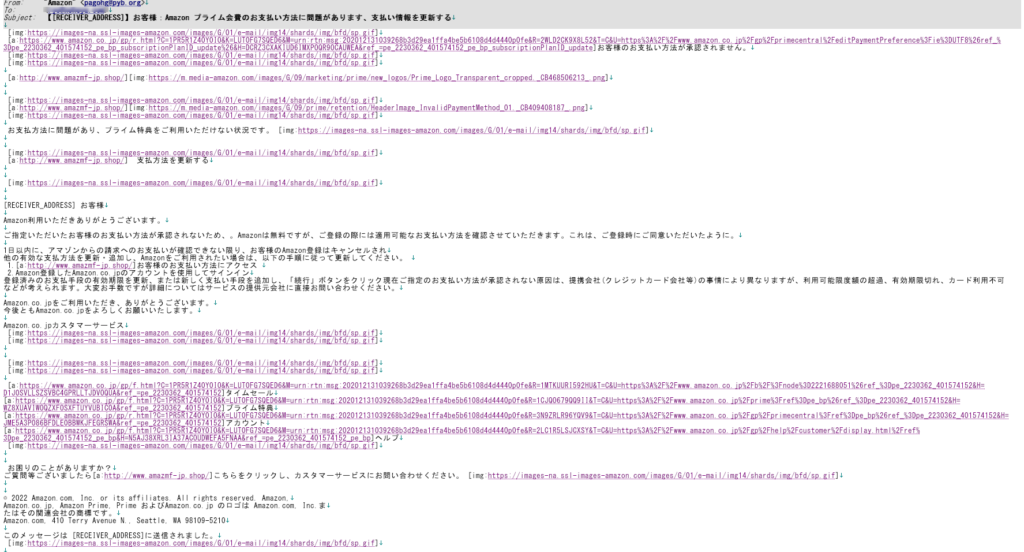

6.アマプラ会員

これは凝ってる!おそらく本物の改変版ですね、お問い合わせのurlだけが変わっている物

中ほどの【1.[a:http://www.amazmf-jp.shop/]お客様のお支払い方法にアクセス】これと下部の【ご質問等ございましたら[a:http://www.amazmf-jp.shop/]こちらをクリックし、カスタマーサービスにお問い合わせください。】この二つだけが騙しリンクです、画像サイズの都合で送信元はカットしていますが、このメールの送信元は中国です

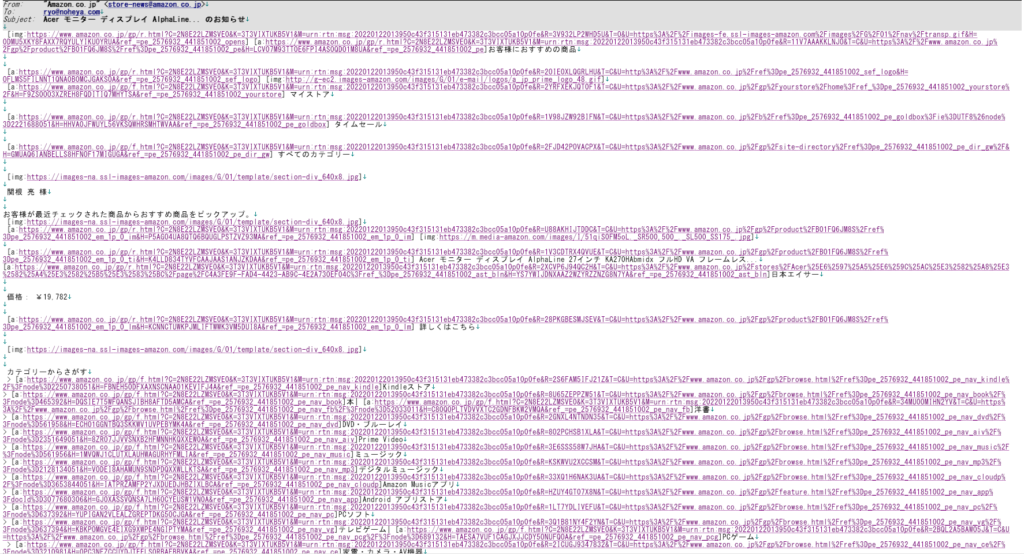

これはAmazonから来た正常な広告メールをい何の設定もしていない一般的なメーラーで開いた状態ものなのですが、私が受け取ると↓の様になってます

この文字列を読み取ってWEBブラウザはカラフルなページを表示しているのですが、カラフルな状態でもリンクにマウスを当てるとアプリの下部にそのリンクのurlが表示されるんですよ、上の画像では【詳しくはこちら】の所にマウスカーソルを置いた状態でのスクリーンショットです

ちなみに余談ですがこのオレンジボタンはこんな感じの文字列を送っています、下に表示されているurlと同一の物です

【[a:https://www.amazon.co.jp/gp/r.html?C=2N8E22LZMSVE0&K=3T3VIXTUKB5V1&M=urn:rtn:msg:20220122013950c43f315131eb473382c3bcc05a10p0fe&R=28PKGBESMJSEV&T=C&U=https%3A%2F%2Fwww.amazon.co.jp%2Fgp%2Fproduct%2FB01FQ6JM8S%2Fref%3Dpe_2576932_441851002_em_1p_0_lm&H=KCNNCTUWKPJMLIFTWWK3VM5DUI8A&ref_=pe_2576932_441851002_em_1p_0_lm] 詳しくはこちら】

最初の//から次の/までの間が正式なAmazonのurlなので心配いらないurlです

ディスカッション

コメント一覧

まだ、コメントがありません